Cette veille porte sur une vulnérabilité SQL découverte le 29/04/2025 sur une plateforme de réservation en ligne. Elle permettrait aux attaquants d’interagir directement avec la base de données

Présentation du logiciel bookgy

Bookgy est un logiciel de gestion de rendez-vous en ligne destiné aux professionnels du service (santé, bien-être, etc.). Il permet aux clients de réserver facilement en ligne et aide les entreprises à gérer leurs plannings, leurs notifications et leur facturation.

Présentation de la faille

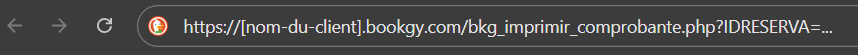

Bookgy est accessible à travers des sous-domaines personnalisés pour chaque client, comme par exemple :

La faille permettait d’injecter du code SQL dans une URL afin d’interagir directement avec la base de données. Elle permettait la lecture non autorisée des données, modification de données, suppression de tables ou de bases entières, création de nouveaux enregistrements malveillants

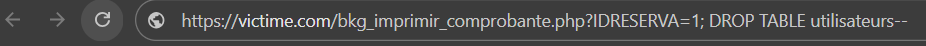

Pour le premier lien, il permet par exemple pour le site « victime.com » (à remplacer par [nom-du-client].bookgy.com) d’effacer une table de base de données

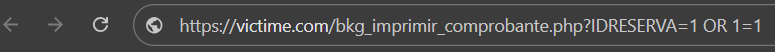

Ou alors pour le 2ème lien d’afficher toute les réservation du site

Que faire dans ce cas ?

Pour corriger la faille, il est essentiel d’utiliser des requêtes préparées afin d’éviter toute injection SQL.

Il faut également valider et filtrer les entrées utilisateur pour s’assurer qu’elles sont du bon type.

Conclusion

D’où l’importance de la veille, qui consiste à rester informé des nouvelles failles et menaces afin d’anticiper les risques. Cela permet de mieux sécuriser les systèmes et de réagir rapidement en cas de vulnérabilité, comme une injection SQL dans notre cas.

Source :

OpenCVE ici:

SecutityVulnerability ici:

Cloudflare ici: