Cette veille analyse la vulnérabilités identifiée le 27 novembre 2025 sur le supercalculateur NVIDIA DGX.

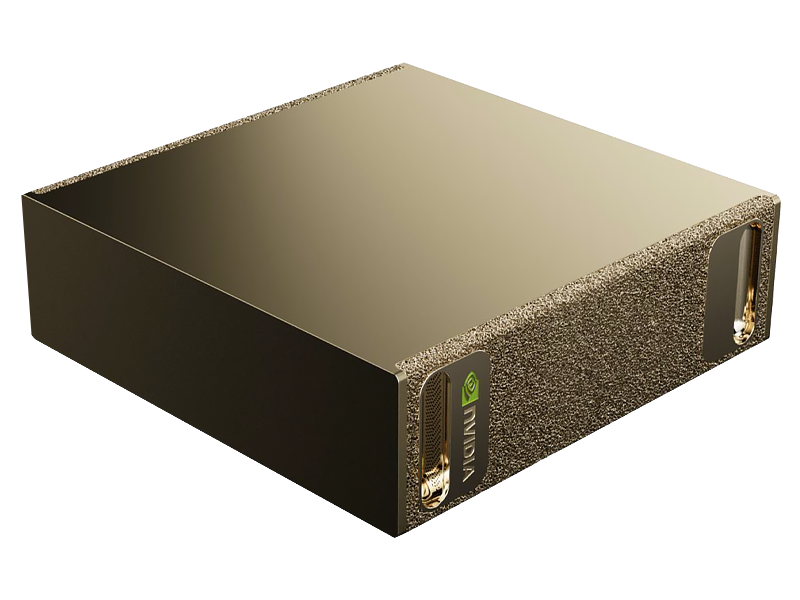

Présentation du NVIDIA DGX Spark

Le DGX Spark est un supercalculateur compact de NVIDIA conçu spécifiquement pour l’intelligence artificielle. Il a été dévoilé par NVIDIA lors du CES 2025 en janvier. Avec un tarif d’environ 4 000 dollars, NVIDIA vise les startups, les chercheurs et les petites équipes qui veulent développer leurs propres modèles d’IA sans investir dans une infrastructure massive.

Spécification technique :

Côté matériel, on trouve un CPU ARM de 20 cœurs associé à 128 Go de mémoire partagée entre le processeur et la carte graphique. Le système peut accueillir jusqu’à 4 To de stockage en SSD NVMe, et propose deux ports réseau Ethernet QSFP capables de délivrer ensemble 200 Gb/s de bande passante. Ces ports permettent notamment de relier plusieurs DGX Spark pour traiter des modèles encore plus volumineux

Présentations des failles critiques

Elévation de privilège CVE-2025-33187

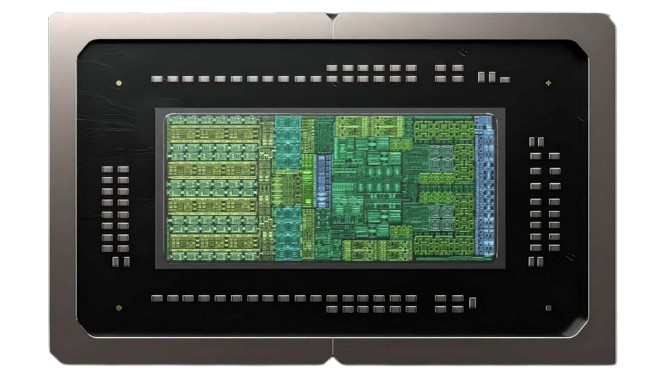

La faille CVE-2025-33187 touche le composant SROOT du DGX Spark.

Ce composant est directement intégré dans la puce GB10, gravée dans le silicium.

Le système possédait une fonction d’appel privilégiée (Secure Monitor Call) SMC censée être réservée aux processus autorisés. Le problème étais que : cette fonction ne vérifiait pas qui l’appelait. Un simple programme utilisateur pouvait exploiter cette erreur en envoyant un appel SMC mal formé avec de faux paramètres.

| Appel SMC malveillant smc_call(0x8400000F, malicious_params, BYPASS_AUTH_FLAG); Exemple (Identifiant de fonction, adresse des paramètres malveillants, ignorer les vérifications) |

Cette faille permet à un attaquant de contourner toutes les protections et accéder au niveau de sécurité le plus élevé de la puce GB10 .

En prenant le contrôle de SROOT, un pirate peut récupérer l’ensemble des clés cryptographiques, modifier le firmware sans laisser de traces et installer des portes dérobées indétectables qui persistent même si vous redémarrez la machine.

Que faire dans ce cas la ?

La solution consiste simplement à installer la mise à jour de sécurité OTA0 sur le DGX Spark.

Conclusion

Il faut savoir qu’aucun système n’est invulnérable. Il est important de se tenir au courant via des veilles pour savoir si de nouvelles failles ont été trouvées. Des mises à jour stables sont régulièrement publiées pour corriger ces vulnérabilités.

Source :

OpenCVE ici:

NVD ici:

Nvidia ici: