16 mars 2025

Cette veille se concentre sur une faille de sécurité. Détectée le 27/09/2024, cette vulnérabilité affecte le noyau Linux. Elle permettrait à un attaquant local d’obtenir des privilèges élevés.

Qu’est-ce que le dma-buf (Partage de Tampons)?

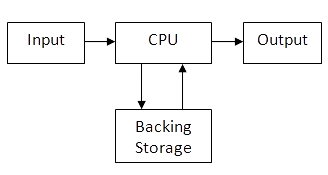

Le DMA (Direct Memory Access), est le fait de pouvoir stocker des informations directement dans la RAM sans passer par le processeur. Cela réduit la charge du CPU et améliore les performances, en particulier dans le traitement vidéo.

Partage de Tampons : Le dma-buf permet le partage de tampons , tels que le DRM (Direct Rendering Manager). Cela est crucial pour un transfert et un traitement efficace des données, en particulier dans les applications où les données doivent être partagées entre différents composants matériels comme les GPU et les CPU.

Par exemple le préchargèrement dans YouTube : Pour permettre la fluidité, une méthode existe pour améliorer les performances, elle consiste à partager un tampon mémoire entre le processeur et la carte graphique au lieu de copier chaque image en mémoire à chaque lecture.

Explication :

1ère étape

Le processeur télécharge la vidéo et stocke les images dans un tampon mémoire partagé.

2ème étape

Le GPU lit directement ces images dans le tampon et les affiche sans copie supplémentaire.

3ème étape

Lorsque la mémoire tampon est pleine, les anciennes images sont écrasées pour ne garder que les images récentes.

Pour en revenir a notre sujet principal, la faille de Linux était sur le dépassement de tampon.

Présentation de la faille

La faille venait d’un mauvais contrôle des limites dans la fonction cma_heap_vm_fault() (dépassement de tampons).

Cela permettrait à un utilisateur d’obtenir une zone mémoire plus grande que prévue via la commande mremap(), bypassant ainsi certaines protections du noyau.

En exploitant cette faille, un attaquant pourrait insérer une page mémoire dans le mapping du système, ce qui mènerait à une élévation de privilèges.

Ce type de faille est particulièrement dangereux pour les serveurs Linux (en sachant que 95% des serveurs sont des linux).

Que faire dans ce cas ?

Il faut tout simplement faire la mise a jour de sécurité, qui est un principe essentiel pour éviter tout risque d’exploitation de la vulnérabilité. Il est important de se tenir au courant via des veilles pour savoir si de nouvelles failles ont été trouvées. Des mises à jour stables sont régulièrement publiées pour corriger ces vulnérabilités.

Sources :

OpenCVE : ici

Kernel : ici

NVD : ici

Caron Cyprien 15/03/2025